火绒官方称,本次事件中,攻击者利用高度自动化的手段,在短时间内对平台直播业务发起了针对性的逻辑层干扰,导致部分违规内容突破审核边界。

全景复盘如下:

1、前序探测期(12月22日18:00-20:00)

关键特征与表象:平台出现零星违规内容,但在正常风控范围内被迅速清理。

技术侧逻辑推演:攻击者投放小规模测试样本,旨在测算平台AI审核模型的响应延迟与封禁阈值,通过“试探-反馈”机制校准后续攻击脚本的参数。

2、攻击爆发期(12月22日22:00)

关键特征与表象:流量晚高峰,大量新注册及被劫持账号几乎同时开播,播放预制违规视频。

技术侧逻辑推演:利用“群控”与自动化脚本实现毫秒级并发,造成“业务逻辑层拥塞”。攻击者特意选择人力审核交接班且用戶流量最大的薄弱时段,意在最大化攻击的社会影响与系统压力。

3、系统僵持期(12月22日22:00-23:00)

关键特征与表象:违规直播间持续存在,用戶举报反馈失效,后台封禁指令执行出现显著滞后。

技术侧逻辑推演:内容识别系统正常工作并发出警报,但后端的“处置执行接口”遭遇高频请求洪泛,导致指令队列积压,无法实时落实封禁动作,形成了“识别但不处置”的中间态。

4、应急阻断期(12月22日23:00-23日00:30)

关键特征与表象:直播入口显示“服务器繁忙”,随后整个直播频道内容清空。

技术侧逻辑推演:平台启动最高级别应急预案。由于无法在短时间内精准剥离海量攻击流量与正常用戶流量,采取了“熔断”机制,暂时下架直播服务以切断违规传播路径,防止事态进—步扩大。

5、服务恢复期(12月23日08:00)

关键特征与表象:直播功能逐步恢复,违规内容肃清。

技术侧逻辑推演:系统完成清洗与修复,重新上线,平台逐步恢复正常运营。

火绒分析称,传统的DDoS,旨在耗尽带宽;或者针对应用层耗尽HTTP连接数。然而,快手事件展现出了一种更为隐蔽且高效的形态,行业内将其定义为业务逻辑DDoS。

攻击者通过对“封禁执行接口”实施高频洪泛攻击,耗尽了后端计算资源。这导致系统陷入虽能秒级识别违规,但无力落实封禁的逻辑瘫痪,如同报警系统灵敏作响,但执法车辆却被恶意拥堵彻底困死。

对此,火绒发表建议,对于企业而言,如果攻击流量来自于被控制的内部办公电脑或被植入木马的业务终端,那么部署强有力的端侧防护就是切断攻击的“熔断器”。对于个人用户来说,反病毒引擎的普及则是防止设备沦为黑产帮凶的根本。

火绒安全建议广大用户,针对性筑牢端侧安全防线:企业需部署具备场景化防护能力的终端安全方案,个人用户也应安装正规安全软件,规避恶意攻击风险。

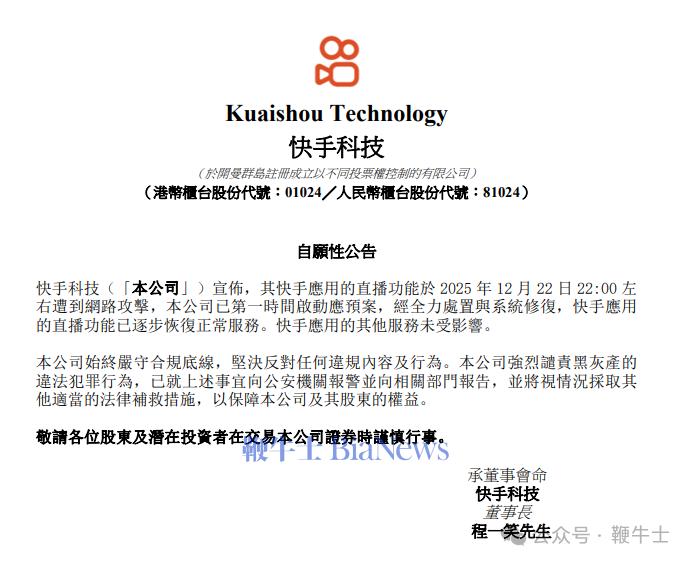

此前,快手发布公告称公司已第一时间启动应预案,经全力处置与系统修复,快手应用的直播功能已逐步恢复正常服务,相应情况已上报给相关部门,并向公安机关报警。